GitLab 14.3.3-CE から GitLab 14.4.2-CEへのaptを使ったアップデートは、エラーなく、apt upgradeだけで更新できた。

マイナーアップデートなので、問題なし。

GitLab 14.3.3-CE から GitLab 14.4.2-CEへのaptを使ったアップデートは、エラーなく、apt upgradeだけで更新できた。

マイナーアップデートなので、問題なし。

テストができる環境があったので、Windows11のリモートデスクトップクライアントを使って、Windows2000にリモートデスクトップ接続を試してみた。試したところ、あっさりと接続ができた。

Windows Server 2003にも、Windows11からリモートデスクトップ接続はできた。

UIは変わっているけれど、いまのところWindows10と大差がない感じだ。Windows11は、レガシーなシステムの管理にも使えそうでよかった。

Google Meetの標準機能として、映像の露出(明るさ)を自動調整する機能が加わった。いろいろと試してみたので、その話。

バーチャル背景を常に使っているのであれば、便利な機能なので使わないという選択はないと思う。これをブラウザ上でやるのだから、すごい。

apt upgrade を行ったところ、Gitlabの更新で下記のエラーになった。バージョンは「Gitlab14.2.3-ce」から「Gitlab14.3.2-ce」への更新だ。

Malformed configuration JSON file found at /opt/gitlab/embedded/nodes/LABO.json.

This usually happens when your last run of `gitlab-ctl reconfigure` didn't complete successfully.

This file is used to check if any of the unsupported configurations are enabled,

and hence require a working reconfigure before upgrading.

Please run `sudo gitlab-ctl reconfigure` to fix it and try again.

dpkg: アーカイブ /var/cache/apt/archives/gitlab-ce_14.3.2-ce.0_amd64.deb の処理中にエラーが発生しました (--unpack):

new gitlab-ce package pre-installation script subprocess returned error exit status 1

処理中にエラーが発生しました:

/var/cache/apt/archives/gitlab-ce_14.3.2-ce.0_amd64.deb

E: Sub-process /usr/bin/dpkg returned an error code (1)エラーに書いてあるように、gitlab-ctl reconfigure のコマンドを実行した。

~$ sudo gitlab-ctl reconfigure結構時間がかかった。5~10分くらい。終わった後に、もう一度、”apt update” して “apt upgrade”した。今度は成功した。

基本的には、Windows10のときと大して変わらない。「システムのプロパティ」を開くまでの手順が変わる。

なお、「バージョン情報」は、エクスプローラーからPCを右クリックして、プロパティでも開くことができる。

VMwareのKBを見たところ、Windows版のvCenter Server 6.7は、”CVE-2021-22005”の影響を受けないとのこと。Windows版のvCenter Serverが存在するのは、6.7まで。

https://kb.vmware.com/s/article/85717

なお、 vCenter Server Appliance (vCSA)での暫定対処(影響の軽減方法)については、上記のKBにやり方が記載されている。

Active Directoryのドメインの機能レベルが「Windows 2000 ネイティブ」のADに対して、Windows Server 2022をドメイン参加させることができた。

Windows Server 2022が参加できたADのレベル

AD上でも、追加したサーバは、Windows Server 2022として表示されていた。ADの機能レベルは、かなり古いので、グループポリシーにはないものが多いので、Windows Server 2022をグループポリシーで管理しきることはできないので、注意は必要。

しかし、Windows 2000 ネイティブであっても、Windows Server 2022はADに参加させられるし、ADのユーザでWindows Server 2022にログオンすることもできる。

AD機能レベルがWindows2000ネイティブでも、Windows 11は参加できた。ADのアカウントでのログインなどは問題なし。グループポリシーは、古いままなので、Windows11を完全に制御することはできない。とりあえず、ユーザの管理というだけであれば問題なし。

Active Directoryの互換性というか吸収力の高さはすごい。グループポリシーとか新機能を気にしなければ使い続けられる。切替タイミングがないというのも困りものだが。

FreeBSD 12.2にアップデートした後に、Let’s Encryptの証明書更新に使っていたCertbot-3.7がなくなっていた。PKGを更新したときに多分クリーンされて消されたのだろうと推測。インストールされているPythonを調べたら、3.8になっていたこと、3.7のCertbotが見つからなかったので、certbot-3.8をインストールした。

python3.8のCertbotを検索して、名前を調べて、インストール。

~ # pkg search py38-certbot

~ # pkg install py38-certbot-1.16.0,1その後、Crontabの設定も、`/usr/local/bin/certbot-3.7 renew` から `/usr/local/bin/certbot-3.8 renew` に変更した。

それから、Let’s Encryptの証明書が保存されているディレクトリのパーミッションの問題で、Apacheからアクセスできなくなっていたので、パーミッションを変更した。これで、Apacheの再起動時にエラーもなくなった。

やはり、細かい問題がいろいろと出てくる。

Windows Server 2022 Standard をクリーンインストールしたときの注意点や、バージョン情報など。

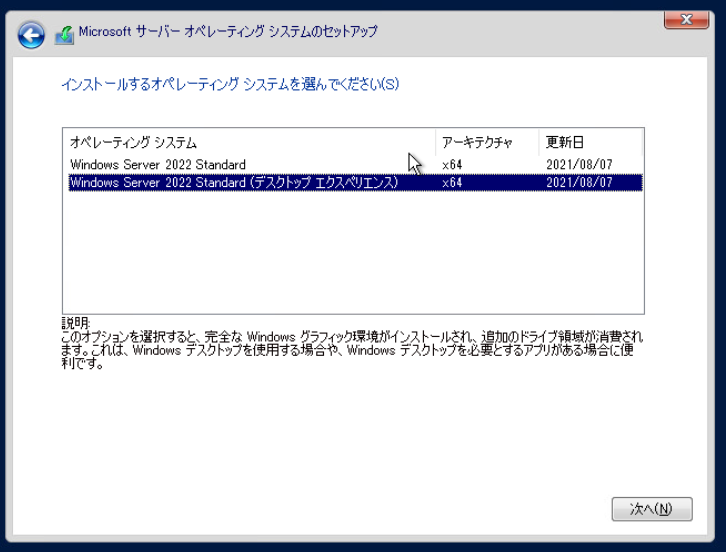

インストールは、ほぼWindows Server 2019と変わらないが、インストール時にインストールするオペレーティングシステムを選ぶ画面がある。ここで、「Windows Server 2022 Standard」と「Windows Server 2022 Standard (デスクトップ エクスペリエンス)」を選択する必要があるのだが、Windows10のようにGUIでグラフィカルに操作する場合は、後者の「Windows Server 2022 Standard (デスクトップ エクスペリエンス)」を選択する。そうしなと、Server Coreのようになってしまう。

デスクトップエクスペリエンスでインストールすると、ほぼWindows10と同じような環境になる。

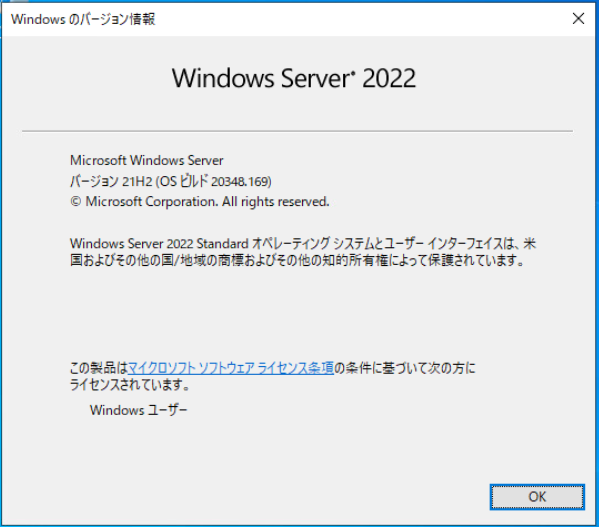

インストールしたあとのバージョンは、「バージョン 21H2 (OSビルド )」になる。

それから、デフォルトでChromium Edgeがインストールされている。一応、IE11も単体で起動できた。なので、EdgeのIEモードを使わなくても、IE11が開ける。