Windows Server 2022で新しく作成したActive Directory(AD)のドメイン機能レベルはWindows Server 2016。

Windows Server 2019やWindows Server 2022では新しく、ドメイン機能レベルは追加されていないため、機能レベルはWindows Server 2016で作成される。

Windows Server 2022で新しく作成したActive Directory(AD)のドメイン機能レベルはWindows Server 2016。

Windows Server 2019やWindows Server 2022では新しく、ドメイン機能レベルは追加されていないため、機能レベルはWindows Server 2016で作成される。

SQL Server 2022が正式に公開された。SQL Server 2022にも、Expressエディションがあるので、データベースのサイズの制限を調べた。

SQL Server 2022も、2019などと変らず、1つのデータベースのサイズは10GBまで。Windows版もLinux版もかわらない。CPUの制限も変わらず、1ソケット or 4コア のどちらか低い方だ。

SQL Server 2022の各エディションの制約の違いについては、下記のMicrosoftのサイトに記載されている。

そのうち、Express Editionでもデータベースのサイズが無制限になるといいのだけど。まぁ、10GBは、なかなか超えることはないけれど、ただログサイズも含めるので、そうなるとログの切り捨てをしないと、たまに制限にかかるので。

MITが公開しているシェルとかVimとかGitとかのツールの使い方の講義を公開しているのでメモ。

The Missing Semester of Your CS Education (日本語版)

https://missing-semester-jp.github.io/

本講義では、コマンドライン操作をマスターすること、パワフルなテキストエディタを使いこなすこと、 バージョンコントロールの様々な機能に触れること、などなどを教えます!

https://missing-semester-jp.github.io/

こういう講義もあるのか。自分で覚えるだけよりも、こういう講義があるといい。Wordなどの講義もいいけれど、こういう講義を受けてみたかったな。なんだかんだで独学だった。

動画は英語だけど、サイトの解説は日本語なので、読むだけでもいい。

テストができる環境があったので、Windows11のリモートデスクトップクライアントを使って、Windows2000にリモートデスクトップ接続を試してみた。試したところ、あっさりと接続ができた。

Windows Server 2003にも、Windows11からリモートデスクトップ接続はできた。

UIは変わっているけれど、いまのところWindows10と大差がない感じだ。Windows11は、レガシーなシステムの管理にも使えそうでよかった。

払いだしたDHCPアドレスを確認するコマンドは、Catalystと同じ。

CiscoのルータにTelnetかSSHでログインして、Enableモードにする。Enableモードで、` show ip dhcp binding ` を入力し、確認する。

実行例)

CISCORT#show ip dhcp binding

Bindings from all pools not associated with VRF:

IP address Client-ID/ Lease expiration Type

Hardware address/

User name

192.168.99.13 01cc.4463.9e92.c9 Sep 01 2021 02:28 AM Automatic

192.168.99.44 0124.29fe.5d70.62 Sep 01 2021 12:08 PM Automaticそのまんまだが、CiscoルータでのDHCPアドレスの払いだし期間は、デフォルトで1日。ユーザ側で、払い出し期間を変更しなければ、デフォルトの1日のまま。

コンフィグに明示的に設定されていない場合は、「show ip dhcp binding」をCiscoの機器で実行することにより、払い出し期間が何日であるかを調べることができる。

7月の後半から、Google Cloud上で作ったウェブアプリのプロジェクトで課金されていた。もともと無料枠を使っていたので、課金されるはずは・・・ない、と思っていた。実際、今までは課金されていなかった。

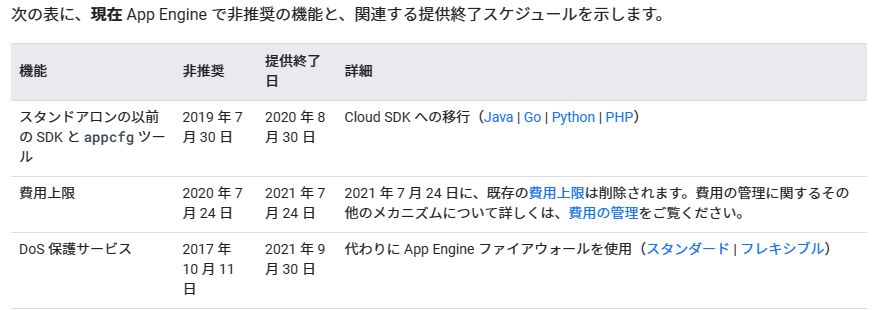

原因を調べたところ、2021年7月24日で、Google App Engineの無料枠に制限するリミット機能が廃止されたようである。これの影響で、1日あたりの無料枠を超えても、エラーにならず課金されていた。

https://cloud.google.com/appengine/docs/deprecations?hl=ja

なんというか無料枠でできることだけ、と思っていたら、利用量が増えると課金されるようになったので、非常に使いにくい。性能とかよりも、料金優先の運用を行いたかったのだが。

いろいろと原因というか課金されていたプロジェクトを調べていたところ、課金されているプロジェクトは、現在使われておらず、かつ紛らわしいプロジェクト名で生きているプロジェクトのように見えていた。AppEngineのインスタンスを起動させ続けるために、定期的にCronでセッションを維持しており、誰もつかっていないのに、使われているかのようにAppEngineのインスタンスが継続されていた。これにより、無料枠を超えていた模様。無料枠の上限がなくなったため、課金されて気が付いた、というわけだ。

参考: https://www.serversus.work/topics/cn8fierxx2rm2skcxjfm/

今回の無料枠の上限撤廃を契機に、Google Cloud上にある使っていないプロジェクトは整理してシャットダウンしておいたほうがよい。

Cisco Catalyst 2960-Lの後継は、Cisco Catalyst 1000とのこと。慣れ親しんだ2960の番号じゃなくなるのは、ちょっと寂しい。

Catalyst 1000では、「Single IP management」で複数のエッジスイッチをまとめて1台かのように扱えるのでいい。むかしH3Cのスイッチで同じような構成を使ったけれど、リング構成にできるので、経路の冗長構成もふくめて、なんだかんだで便利。

しかし、悲しいかな、これを使える機会がない。

参考: https://cloud.watch.impress.co.jp/docs/topic/special/1283227.html

大学のメールをチェックしていたらこんなものが来ていた。しかも間髪入れず2通も。

私は大変態なんだってさ。無限のファンタジーって何?

「私はあなたに多くの時間を費やしました」ってさ、お願いしてないし。

FROMを偽装しても、あなたがクロアチアのサーバ経由でメールを送っていることもわかっているよ。踏み台にした可能性が高いけど。

いずれにせよ。こんなもんにひっかかるほど馬鹿ではない。。。

===

こんにちは!

私はあなたに悪い知らせがあります。

2***年**月**日 – この日、私はあなたのオペレーティングシステムをハッキングし、あなたのアカウント(********@******.ac.jp)にフルアクセスできました。

それはどうだった:

その日接続していたルータのソフトウェアには、脆弱性が存在しました。

私は最初にこのルータをハックし、その上に悪質なコードを置いた。

インターネットに接続すると、私のトロイの木馬はあなたのデバイスのオペレーティングシステムにインストールされました。

その後、私はあなたのディスクの完全なデータを保存しました(私はすべてあなたのアドレス帳、サイトの閲覧履歴、すべてのファイル、電話番号、あなたのすべての連絡先のアドレス)を持っています。

あなたのデバイスをロックしたかったのです。ロックを解除するために、私はお金がほしいと思った。

しかし、私はあなたが定期的に訪れるサイトを見ました, そしてあなたのお気に入りのリソースから大きなショックを受けました。

私は大人のためのサイトについて話しています。

私は言う – あなたは大きな変態です。 無限のファンタジー!

その後、アイデアが私の頭に浮かんだ。

私はあなたが楽しんでいる親密なウェブサイトのスクリーンショットを作った (私はあなたの喜びについて話しています、あなたは理解していますか?).

その後、私はあなたの喜びの写真を作った (あなたのデバイスのカメラを使って). すべてが素晴らしくなった!

あなたの親戚、友人、同僚にこの写真を見せたくないと強く信じています。

私は$837が私の沈黙のために非常に小さいと思う。

それに、私はあなたに多くの時間を費やしました!

私はBitcoinsだけを受け入れる。

私のBTCウォレット: ******************************************************

Bitcoinウォレットを補充する方法がわからないのですか?

どの検索エンジンでも、「btc walletにお金を送る方法」と書いてください。

クレジットカードに送金するよりも簡単です!

お支払いの場合は、ちょうど2日以上(正確には50時間)をご提供します。

心配しないで、タイマーはこの手紙を開いた瞬間に始まります。はい、はい。それはすでに始まっています!

支払い後、私のウイルスと汚れた写真は自動的に自己破壊されます。

私はあなたから指定された金額を受け取っていない場合、あなたのデバイスはブロックされ、あなたのすべての連絡先は、あなたの “喜び”と写真を受信します。

私はあなたが賢明であることを望みます。

– 私のウイルスを見つけて破壊しようとしないでください! (すべてのデータはすでにリモートサーバーにアップロードされています) – 私に連絡しようとしないでください(これは実現可能ではありません、私はあなたのアカウントからメールを送りました)

– 様々なセキュリティサービスはあなたを助けません。 あなたのデータは既にリモートサーバー上にあるので、ディスクのフォーマットやデバイスの破壊は役に立ちません。

P.S. 私は支払い後にあなたに再び邪魔をしないことを保証します。

これはハッカーの名誉のコードです。

これからは、良いアンチウィルスを使用し、定期的に更新することをお勧めします(1日に数回)!

私に怒らないでください、誰もが自分の仕事をしています。

お別れ。

以下コマンドで削除可能

delete /ssh/known_hosts

自宅ではYAMAHAのRTXシリーズのルータを置いている。

一般家庭としては高級なほうだが、いろいろ設定もできて、もはや家電量販店で積みあがっているような、ルータではカバーできない内容まで設定しているので、もう手放せない。

さて、このルータだがSSHクライアント機能も持っている(設定すれば使える)自宅にあるSSHサーバで外部接続から許可してないものがあるの。他端末経由からでも入れるが、ルータ経由でアクセスする場合もある。(この場合ルータは外部から接続可能としている。セキュリティを考えアクセス元は限定している)

SSHサーバの機器を再インストールした関係で、接続をすると以下のエラーメッセージが出るようになった。

WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED!

known_hostの内容と異なるので、危ないから接続しないというエラーが出たというわけだ。

ネットで調べたら、RTXの内部に/ssh/known_hostsというファイルがあり、そこに接続先のホストが登録されているわけだ。

Linuxなどなら、単純にrmで削除してしまうが、相手はルータ削除方法を探しても見つからない、何かないかと思ってためしにルータの画面で?を入力したらdeleteというコマンドがあった。

ものは試しと思い、以下コマンドを入力

#delete /ssh/known_hosts

何も言われずプロンプト(#)が帰ってきた、この状態でssh接続を試してみたら再度接続(初めて接続するときと同じ状態)できるようになった!known_hostsが消えたのだ。

これでまた使えるようになったが、まだまだ奥が深いな。。。