メモとして。

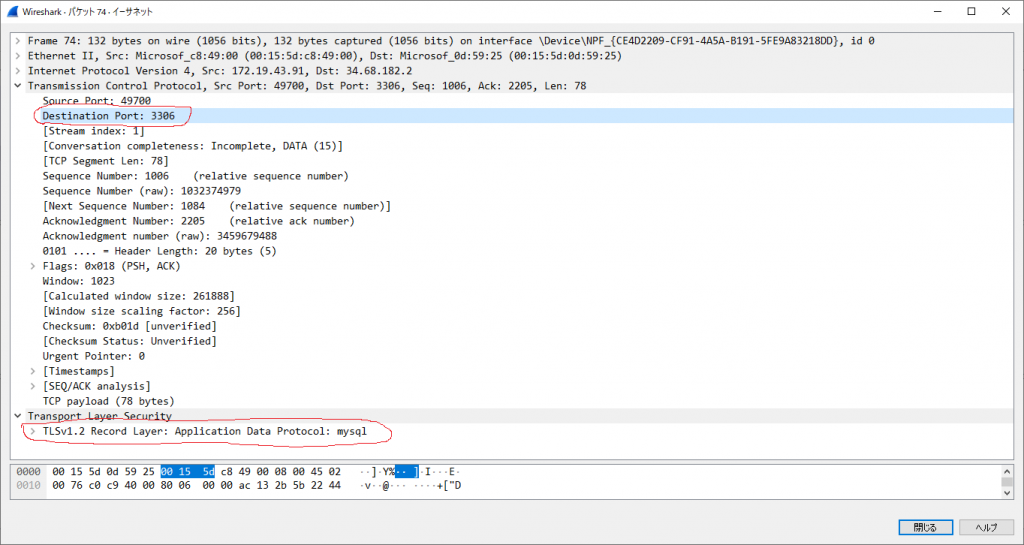

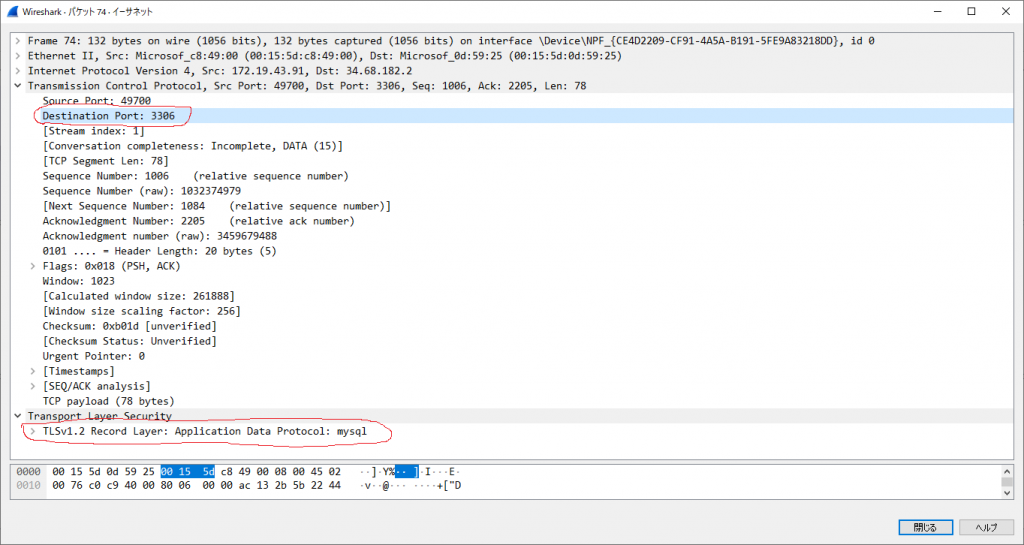

MySQLデータベースに接続するとき、SSL接続のオプションを使うとき、何番ポートを使っているのか。ファイアウォールの許可などもあるので、調べてみた。

MySQLに接続するとき、SSLのオプションをつけても、つけなくても、同じ3306番ポートを使っている。設定で3306番から変更している場合には、そのポート番号で受け付ける。

メモとして。

MySQLデータベースに接続するとき、SSL接続のオプションを使うとき、何番ポートを使っているのか。ファイアウォールの許可などもあるので、調べてみた。

MySQLに接続するとき、SSLのオプションをつけても、つけなくても、同じ3306番ポートを使っている。設定で3306番から変更している場合には、そのポート番号で受け付ける。

払いだしたDHCPアドレスを確認するコマンドは、Catalystと同じ。

CiscoのルータにTelnetかSSHでログインして、Enableモードにする。Enableモードで、` show ip dhcp binding ` を入力し、確認する。

実行例)

CISCORT#show ip dhcp binding

Bindings from all pools not associated with VRF:

IP address Client-ID/ Lease expiration Type

Hardware address/

User name

192.168.99.13 01cc.4463.9e92.c9 Sep 01 2021 02:28 AM Automatic

192.168.99.44 0124.29fe.5d70.62 Sep 01 2021 12:08 PM AutomaticVPN接続して、IE11で内部URLにアクセスしたときに、いままで接続できていたサイトが急にできなくなることがある。エラーコードは、`INET_E_RESOURCE_NOT_FOUND` が表示される。この原因だが、IPv6でサイトにアクセスしようとして、エラーなっているようだ。アクセスされるサーバ側には、IPv6のアドレスは持っていない。

表示されるIE11のエラー

INET_E_RESOURCE_NOT_FOUND対処方法

VPN接続していない状態でも、発生するときにはこの方法で対処できる。ただ、その場合通常のアクセスで問題の発生していないところまで、IPv6を使わなくなってしまうのが難点だ。

CiscoのASAシリーズで、現在のNATしている件数を調べるためのコマンド。コマンドは、Enableモードで。

show xlate countNATだけでなく、セッション数(コネクション数)を調べる場合は、下記のコマンド。

show conn countHTTP/3(QUIC)が使われ始めて、UDPのNATの数が増えた。ゲートウェイに使っている機器の負担もかなり増えている。HTTP/3って便利と思っていたけれど、こんなところに落とし穴があった。

UDPだから、終了がわからず、タイムアウトするまでファイアウォール上では、NATテーブル上に残りつづけるわけで、通信数が増えれば、その分使い終わったNATのセッションがゴミっぽく残って、リソースを使い果たすと。それを調べるには、コマンドをたたくのだろうな。

実行例

ciscoasa# show conn count

594 in use, 3455 most used

ciscoasa#

ciscoasa# show xlate count

448 in use, 4416 most usedまた、NATテーブルの使用数のピークを知りたい場合には、下記のコマンドでリソースを調べる。

show resource usageこのコマンドの実行結果の「Xlates」の「Peak」が過去の最大値だ。

実行例

ciscoasa# show resource usage

Resource Current Peak Limit Denied Context

Telnet 1 1 5 0 System

SSH Server 0 1 5 0 System

ASDM 0 1 30 0 System

Syslogs [rate] 17 13933 N/A 0 System

Conns 728 3455 100000 0 System

Xlates 564 4416 N/A 0 System

Hosts 299 787 N/A 0 System

Conns [rate] 8 536 N/A 0 System

Inspects [rate] 2 535 N/A 0 System

Routes 58 91 unlimited 0 System

ciscoasa#Windows10で、ネットワークが重いので調べた。調べたところ、「サービスホスト: Background Intelligense~」の「Delivery Optimazation」のプロセスが大量のネットワーク通信を使用していることがわかった。

この「Delivery Optimazation」が何をやっているプロセスなのかを調べると、Windows Updateの更新プログラムの最適化を行っているものだということがわかった。つまり、Windows Updateがネットワークに負荷をかけていることが分かった。

https://docs.microsoft.com/ja-jp/windows/deployment/update/waas-delivery-optimization

それから、「Delivery Optimazation」は、近くのWindows10から、配信プログラムを受け取れるようにもする。同じLAN内などの近くに既にWindows Updateを行ったWindows 10がいれば、そのPCからアップデート用のデータが提供される。インターネット回線に負担がかかっていなくても、LAN内には、Windows 10のPC間で通信が大量に発生しており、ネットワークが遅くなる、ということもあり得る。

Googleから、Google Meetが使用するIPアドレスのレンジが公開されている。それで、Google WorkspaceのMeetと、一般のGoogleアカウントとアカウントを持たないゲストのMeetでは使用されるIPアドレスの範囲が異なる。

ネットワークでアクセス制限をする場合は、公開されている範囲のアドレスを許可する必要がある(使わせたくないのならば、禁止する必要あり)。

Google Workspaceで使用するレンジ

IPv4: 74.125.250.0/24

IPv6: 2001:4860:4864:5::0/64

一般のGoogleアカウントとアカウントを持たないゲストのMeetで使用するレンジ

IPv4: 142.250.82.0/24

IPv6: 2001:4860:4864:6::/64

リモートワークでほぼ使っていないはずのネットワークで、外部アクセスが遅いという。ウェブ会議などで、コネクション数が異常にふえていないかどうかを確認してみる。

Cisco ASAにCLIで接続して、現在のコネクション数をカウントする。enableモードで、show conn count すると、現在の接続数がわかる。これは、そのからのVPN接続も、内部からのウェブなどのアクセスも含めたコネクション数になる。

show conn count

■実行してみたところ

ciscoasa# show conn count 994 in use, 1701 most used ciscoasa#

最大のコネクション数などを確認したい場合は、show resource usageで確認する。これで、最大数やピーク時の接続数などを一覧で確認できる。

show resource usage

■実行してみたところ

ciscoasa# show resource usage Resource Current Peak Limit Denied Context Telnet 1 1 5 0 System SSH Server 0 1 5 0 System Syslogs [rate] 93 1137 N/A 0 System Conns 983 1701 100000 0 System Xlates 1016 2301 N/A 0 System Hosts 427 720 N/A 0 System Conns [rate] 27 478 N/A 0 System Inspects [rate] 12 477 N/A 0 System Routes 56 69 unlimited 0 System ciscoasa#

コネクション生成レートは、show perfmonコマンドで確認できる。

■実行してみたところ

ciscoasa# show perfmon

PERFMON STATS: Current Average

Xlates 8/s 0/s

Connections 18/s 1/s

TCP Conns 7/s 1/s

UDP Conns 10/s 2/s

URL Access 0/s 0/s

URL Server Req 0/s 0/s

TCP Fixup 0/s 0/s

TCP Intercept Established Conns 0/s 0/s

TCP Intercept Attempts 0/s 0/s

TCP Embryonic Conns Timeout 0/s 0/s

HTTP Fixup 0/s 0/s

FTP Fixup 0/s 0/s

AAA Authen 0/s 0/s

AAA Author 0/s 0/s

AAA Account 0/s 0/s

VALID CONNS RATE in TCP INTERCEPT: Current Average

100.00% 100.00%

ciscoasa#

Cisco Catalyst 2960-Lの後継は、Cisco Catalyst 1000とのこと。慣れ親しんだ2960の番号じゃなくなるのは、ちょっと寂しい。

Catalyst 1000では、「Single IP management」で複数のエッジスイッチをまとめて1台かのように扱えるのでいい。むかしH3Cのスイッチで同じような構成を使ったけれど、リング構成にできるので、経路の冗長構成もふくめて、なんだかんだで便利。

しかし、悲しいかな、これを使える機会がない。

参考: https://cloud.watch.impress.co.jp/docs/topic/special/1283227.html

Google Meet (Hangouts Meet)は、Chromeだけで利用できる。ポートは、ユーザ認証とウェブでTCP/UDPで443番ポート(HTTPS)と、動画と音声としてUDPの19302~19309番ポートを使用する。動画と音声は、WebRTCで通信される。

UDPの19302~19309の送信が制限されている場合はGoogle MeetでのMTGができない。

Catalystスイッチでは、testコマンドで、snmp trapのテストができる。テスト時に、送信先は選択できないので、設定済みのトラップ先にテストトラップが送信される。

コマンド

enable test snmp trap snmp linkdown test snmp trap snmp linkup

ポートのリンクダウンとリンクアップのトラップを送る例。